En estos días en que tanto se habla de la hipotética injerencia de ciertos países en procesos electorales o en tensos contextos políticos, es frecuente oír o leer comentarios, algunos efectuados con pretendida autoridad y acusada rotundidad, sobre la procedencia e intencionalidad de las acciones de ciberespionaje o las presuntas operaciones de desinformación. Puesto que es prácticamente imposible llegar al fondo de estas cuestiones con un mínimo de solvencia, cabe plantearse el porqué de esas manifestaciones que acusan a países u organizaciones de una forma tan radical cuando la duda razonable debería ser la tónica de cualquier analista experimentado, independiente e imparcial.

Ello lleva a plantearse si esas declaraciones no se deben a una cierta ignorancia de los procesos cibernéticos. Es decir, que hayan sido realizadas con la mejor intención, pero careciendo del apoyo en la tecnología de la que disponen los que en verdad realizan los ciberataques o las acciones de desinformación, a lo que se puede unir el desconocimiento de los modernos procedimientos de los servicios de inteligencia más avanzados o no conocer las claves de las tramas geopolíticas. También es posible plantearse si no habrán sido efectuadas por un claro interés, que puede oscilar entre la afinidad y cercanía, de forma más o menos directa, a un servicio de inteligencia y al hecho de haberse transformado de analista en activista, por las circunstancias que sean, habitualmente por cuestiones personales relacionadas con el país al que se culpa de las acciones perversas. No debe desdeñarse una tercera opción, que no es nada más que el miedo a salirse de la línea de pensamiento establecida, el temor a ser el único que no repita el adormecedor mantra acusador, consciente de que atreverse a dudar de las imposiciones mentales generalizadas puede acarrear graves trastornos laborales y sociales.

Así las cosas, nada mejor que aportar ejemplos reales para llegar a la conclusión de lo sumamente difícil que es adjudicar autorías en el siempre proceloso mundo del espionaje y más aún en el del ciberespionaje. En esta primera parte se comenzará con los casos conocidos relacionados con las agencias de inteligencia estadounidenses.

Cómo la CIA financió la construcción europea

Durante la Guerra Fría, con la finalidad de impedir la expansión soviética en los países europeos occidentales, la CIA fomentó la creación de una Europa unida aportando, entre 1949 y 1959, el equivalente a 50 millones de dólares actuales a personalidades y movimientos proeuropeos. Según documentos estadounidenses desclasificados en el año 2000, parte del dinero vertido al Comité Estadounidense para una Europa Unida, creado en 1948 y principal instrumento de la Casa Blanca para configurar una nueva Europa, provenía de las fundaciones Ford y Rockefeller.

Este comité financiaba al Movimiento Europeo, la principal organización que promovía el federalismo europeo en esos años. A su vez, el Movimiento Europeo de la Juventud, una de sus ramas, era completamente dirigido y financiado desde la Casa Blanca. Una de las directrices que daba Washington a los dirigentes de esas organizaciones europeas —puestos por los estadounidenses, actuando como sus marionetas e inmediatamente despedidos a la menor muestra de disconformidad— era promover una línea de pensamiento entre la población europea de manera que fuera virtualmente imposible que surgiera ningún debate alternativo, ya que se neutralizaban las voces discordantes.

EE. UU. espía a Francia

Según documentos desvelados por WikiLeaks y publicados por Libération y Médiapart, EE. UU. espió, al menos desde 2006 hasta mayo de 2012 —y probablemente hasta 2015, cuando se descubrió—, a los tres presidentes franceses que estuvieron en el cargo en esas fechas: Jacques Chirac, Nicolas Sarkozy y François Hollande, así como a sus asesores y colaboradores más próximos. Con la denominación de “Espionaje Elíseo”, esta operación fue llevada a cabo por la Agencia Nacional de Seguridad estadounidense (NSA por sus siglas en inglés) mediante la interceptación de las comunicaciones de mandatarios y altos cargos, a tenor de lo descrito en los cinco informes de la NSA clasificados como de alto secreto filtrados por WikiLeaks. Las escuchas tuvieron lugar desde la sede de la embajada estadounidense en París, situada a unos 300 metros del palacio presidencial del Elíseo, a 400 del Ministerio de Interior y 600 del de Justicia.

Durante las elecciones presidenciales de 2012, la CIA espió a los principales partidos políticos franceses y sus candidatos. Mediante procedimientos de obtención de “inteligencia humana” y electrónica, se encargó espiar al Partido Socialista, el Frente Nacional y la Unión por un Movimiento Popular y a sus respectivos líderes, así como a Martine Aubry y Dominique Strauss-Khan, también candidatos entonces. La información requerida era muy variada: cómo mantendrían el poder si ganaban las elecciones, cómo interactuaban los candidatos con sus asesores, conversaciones privadas sobre los otros candidatos, las estrategias desarrolladas durante la campaña electoral, el apoyo recibido de las élites políticas y económicas, visión de EE. UU., esfuerzos para involucrar a otros países —incluyendo Alemania, Reino Unido, Libia, Israel, Palestina, Siria y Costa de Marfil—, financiación, actitudes ante la crisis económica de la Unión Europea —con foco en la crisis de la deuda griega y en las repercusiones que podría tener en el Gobierno y los bancos franceses—…

Ese mismo año la CIA emitiría otra orden con la finalidad de conseguir detalles sobre cualquier previsible contrato o negocio de exportación francés cuyo valor superara los 200 millones de dólares. Estas órdenes para espiar estaban clasificadas y su difusión, restringida solo a personal estadounidense, dado su alto grado de sensibilidad al estar espiando a aliados. La finalidad de la información que se obtuviera era apoyar las actividades de la CIA, la sección de la Unión Europea de la DIA (Agencia de Inteligencia de la Defensa) y la División de Inteligencia e Investigación del Departamento de Estado. La duración de esta operación iría desde el 21 de noviembre de 2011 al 29 de septiembre de 2012, es decir, desde seis meses antes y hasta cuatro meses más allá del proceso electoral francés —entre abril y mayo de 2012—.

EE. UU. espía a Japón, Alemania e Iberoamérica

En el verano de 2015, WikiLeaks dio a conocer que Washington, mediante su NSA, había estado espiando desde 2006 al primer ministro japonés, Shinzo Abe, y a su jefe de gabinete, así como a dirigentes de algunas de las principales empresas y bancos del país del Sol Naciente. Además de fijarse en el ámbito político, la NSA tampoco descuidó el económico: entre los vigilados se encontraban el departamento de gas natural de Mitsubishi, el de petróleo de Mitsui y el ministro de Economía, Comercio e Industria.

La información obtenida sería compartida con los principales aliados de EE. UU. en el mundo, el grupo conocido como los Cinco Ojos: EE. UU., Australia, Canadá, Nueva Zelanda y Reino Unido. Esta alianza en materia de inteligencia —aunque también en otros campos— surge de la Segunda Guerra Mundial. Su inicio está en el tratado de seguridad entre Reino Unido y Estados Unidos, la red UKUSA, creada para compartir espionaje de señales; posteriormente se fue ampliando a los otros tres países anglosajones. Actualmente UKUSA controla la red de espionaje Echelon.

Por otra parte, a partir de documentos filtrados por Edward Snowden, el periódico alemán Süddeutsche Zeitung informaba en octubre de 2013 que el móvil de la canciller Angela Merkel había sido intervenido desde la embajada estadounidense en Berlín. Estos documentos revelarían asimismo que la NSA interceptó, almacenó y analizó las comunicaciones electrónicas y telefónicas de Dilma Rousseff y Felipe Calderón, exmandatarios de Brasil y México.

Las revelaciones de WikiLeaks

En marzo de 2017 WikiLeaks publicó documentación relativa a varios proyectos de la CIA para infectar dispositivos de Apple, incluyendo Mac e iPhone, tan potente que podría persistir aunque se reinstalara el sistema operativo. Una semana después, revelaría la existencia del programa secreto Marble, empleado para impedir que los virus y hackeos llevados a cabo por personal de la CIA se pudieran atribuir al servicio de inteligencia durante una investigación de seguridad forense. Entre las tretas utilizadas por el programa, era posible engañar a los investigadores fingiendo que el programador había empleado un cierto idioma —preferiblemente, alguno de los hablados por los principales rivales de EE. UU., como ruso, chino o árabe—, pero que, al mismo tiempo, había intentado disimular el uso de esa lengua, lo que llevaría al investigador a una adjudicación errónea de la autoría.

Cinco meses más tarde, WikiLeaks desvelaba que la CIA había llegado a espiar a sus socios en el ámbito de la inteligencia de todo el mundo, incluyendo a agencias estadounidenses como el FBI y la NSA, mediante la captación subrepticia de los datos almacenados en sus sistemas. Para ello, la CIA ofrecía un programa de almacenamiento de información biométrica, adecuadamente modificado, que teóricamente servía para compartir los datos que aportaba de forma voluntaria cada miembro del grupo. Pero, como la CIA dudaba de que sus socios compartieran toda la información de la que disponían —ningún servicio de inteligencia comparte jamás todos sus datos—, su Oficina de Servicios Técnicos desarrolló un dispositivo para extraer los datos de los sistemas amigos de forma secreta. El programa, denominado ExpressLane, llegó a ser tan sofisticado que se borraba a sí mismo automáticamente seis meses después de haber sido instalado, de modo que no dejaba ningún rastro.

A estos programas se unen multitud de otros, también descubiertos por WikiLeaks, que la CIA solía emplear para espiar o atacar otros equipos informáticos. Algunos de los más llamativos permitían espiar remotamente mediante sistemas de vídeo en tiempo real; secuestrar y manipular cámaras web y micrófonos; infectar todo tipo de ordenadores —incluidos los supuestamente invulnerables de Apple— con programas maliciosos para espiarlos, limitar o destruir sus capacidades o seguir su localización; recopilar y reenviar información procedente de teléfonos móviles, y controlar la actividad en internet de los sistemas afectados a través de las conexiones inalámbricas.

En noviembre de 2017, WikiLeaks desveló que la CIA había suplantado la identidad de Kaspersky la multinacional rusa proveedora de productos de seguridad informática, con el propósito de introducir programas maliciosos en los ordenadores de los usuarios, lo que le permitiría a la agencia de inteligencia estadounidense obtener datos de forma fraudulenta. A ello se uniría el código fuente Hive, empleado por la CIA para controlar de forma remota estos programas en los dispositivos infectados. Para disimular sus acciones, la CIA empleaba dominios ficticios y servidores esclavizados repartidos por todo el planeta, para lo que solían fingir la identidad de empresas reales.

La realidad actual del ciberespionaje

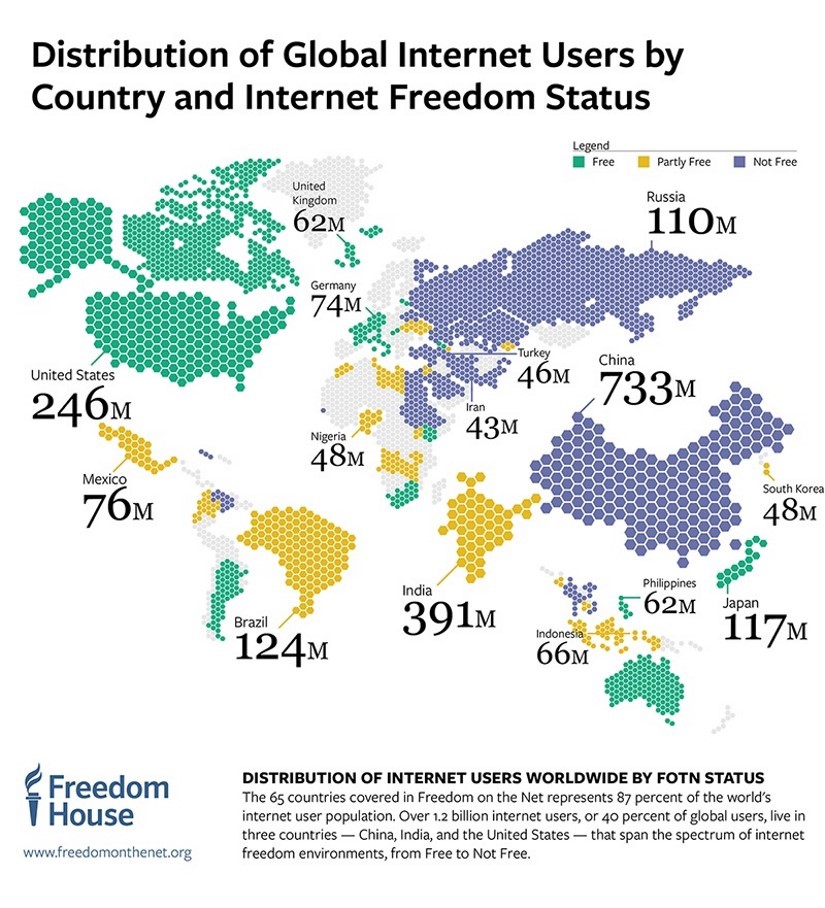

Mientras se tenga un dispositivo conectado a internet —también un vehículo, cualquier dispositivo doméstico o incluso una casa inteligente—, alguien, o varios a la vez, puede estar recopilando todo tipo de información, tanto sobre quién lo usa como para qué —lo que permite conocer costumbres, aficiones y vicios—. No quiere decir que esa información vaya a ser necesaria ni inmediatamente empleada por quien la obtiene —o se la pasa a su vez a un tercero—, pero siempre será una espada de Damocles que oscilará amenazante sobre la cabeza del espiado, quien nunca tendrá la certeza de cuándo, hasta qué extremo y con qué consecuencias podrá ser empleada en su perjuicio.

A ello se une el evidente riesgo de manipulación, hackeo o interferencia de los dispositivos enlazados en el ciberespacio, que llegado el caso pueden suponer un peligro existencial para personas y grupos, desde empresas a Estados. La cuestión es quién y con qué finalidad llevará a cabo estas acciones; ese será el reto de los investigadores, que no lo tienen nada sencillo para llegar a conclusiones definitivas si de verdad desean hacerlo con honestidad e independencia.

Pedro Baños Bajo es analista, conferenciante y escritor.

Currículo resumido